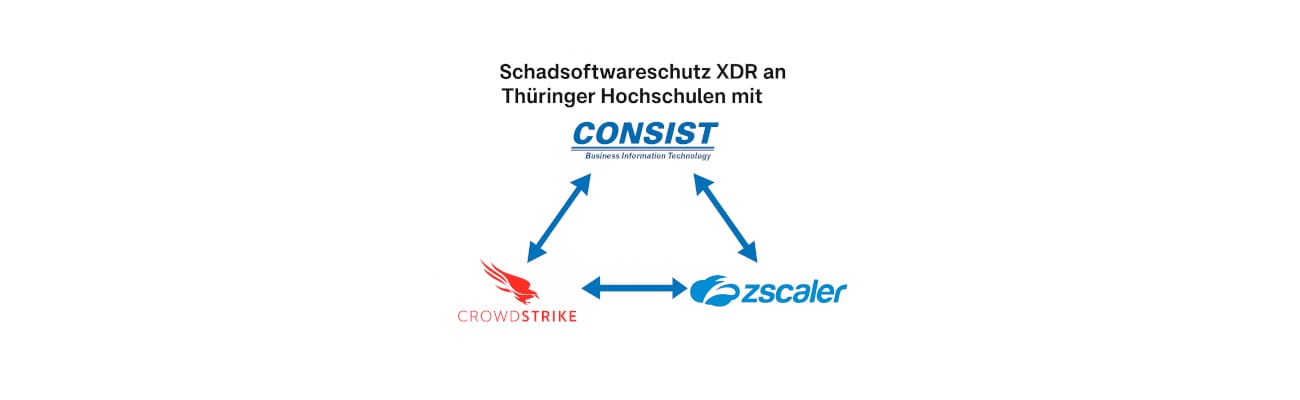

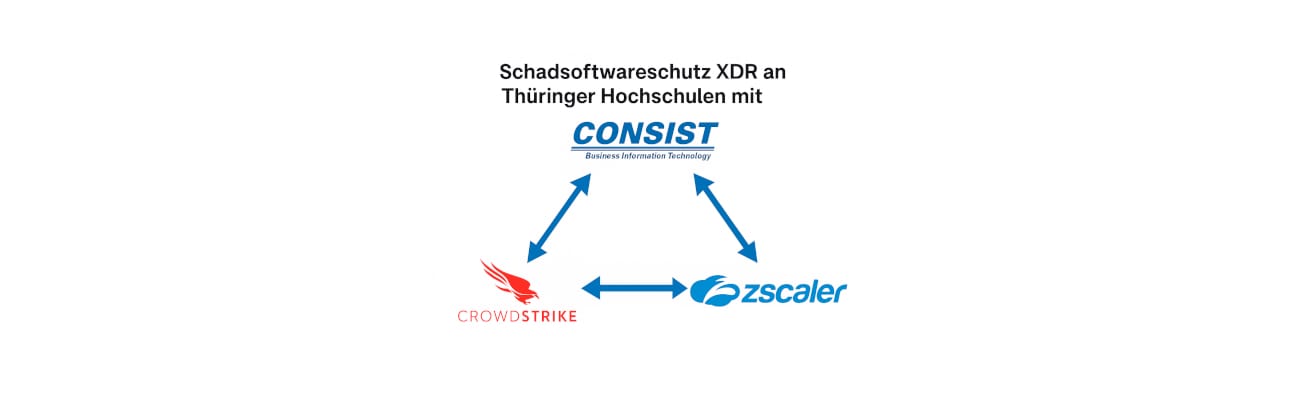

Schadsoftwareschutz XDR an Thüringer Hochschulen

Gewinner

Beschreibung

Strategische Absicherung der IT-Infrastrukturen der Thüringer Hochschulen – Ausgangslage und Handlungsbedarf im Bereich Schadsoftwareschutz und XDR

1. Ausgangslage und aktuelle Herausforderungen

Die zunehmende Digitalisierung in Forschung, Lehre und Verwaltung an den Thüringer Hochschulen führt zu einer exponentiellen Zunahme potenzieller Angriffsflächen. Gleichzeitig steigt die Komplexität der IT-Landschaften, was eine effektive und koordinierte Absicherung zunehmend erschwert. Die Hochschulen sind zugleich verpflichtet, datenschutz- und IT-sicherheitsrechtliche Vorgaben wie die der DSGVO, des BSI-Gesetz und des Thüringer Hochschulgesetzes zu erfüllen. Diese regulatorischen Rahmenbedingungen machen es notwendig, Sicherheitsmaßnahmen nicht nur technisch, sondern auch organisatorisch nachweisbar umzusetzen.

Die derzeitige Situation ist gekennzeichnet durch:

Heterogene IT-Strukturen mit unterschiedlichen Hardwareplattformen und Betriebssystemen

Wachsende Anzahl mobiler Endgeräte sowie BYOD-Konzepte in der Lehre

Vermehrte Tele-/Remote-Arbeit sowie Homeoffice-Regelungen

Fragmentierte Schutzmechanismen ohne zentrale Steuerung oder Überwachung

Begrenzte Ressourcen für IT-Sicherheitspersonal an den einzelnen Hochschulen

Fehlende durchgängige Reaktionsmechanismen bei Sicherheitsvorfällen

Keine nahtlose Integration in vorhandene IT-Sicherheits- und Infrastrukturwerkzeuge (z. B. SIEM, Patch-Management, Asset-Verwaltung)

Hinzu kommen praktische Herausforderungen im Betrieb:

Fehlalarme (False Positives), die Forschung und Lehre unterbrechen

Automatische Quarantäneprozesse stören Experimente oder Datentransfers

Sicherheits-Scans belasten Systeme und führen zu Verzögerungen

Automatische Updates beeinträchtigen zeitkritische Prozesse

Ein effektiver, zentral gesteuerter Schadsoftwareschutz muss daher nicht nur wirksam, sondern auch betrieblich verträglich und skalierbar sein.

Bestehende Schutzmechanismen an den Hochschulen als Ausgangsbasis:

Klassische AV-Lösungen arbeiten signaturbasiert und leiden daher unter Verzögerungen bei Erkennung neuer Bedrohungen und können Zero-Day-Angriffe oder modifizierte Malware nicht erkennen. Es fehlt die Fähigkeit zur Kontextualisierung und zentralen Übersicht über Sicherheitsereignisse.

An den 10 beteiligten Hochschulen ist daher mit Sophos Intercept X Advanced bereits ein modernes Endpoint-Schutzsystem im Einsatz, das über klassische Antivirenlösungen hinausgeht. Diese bestehende Lösung stellt eine Grundlage für den weiteren Ausbau der IT-Sicherheitsarchitektur dar. Allerdings zeigen Rückmeldungen aus dem Betrieb, dass die Software nicht flächendeckend oder einheitlich genutzt wird. In Teilen fehlt eine zentrale Steuerung oder konsistente Konfiguration, was die Wirksamkeit einschränkt.

2. Zielbild und strategischer Lösungsansatz: XDR + MDR

Es besteht derzeit keine zentrale Korrelation sicherheitsrelevanter Ereignisse über Systemgrenzen hinweg. Auch die mangelnde Nutzung integrierter Response-Funktionen oder die fehlende Anbindung an übergeordnete Monitoring- und Reporting-Strukturen reduziert das Potenzial der vorhandenen Lösung.

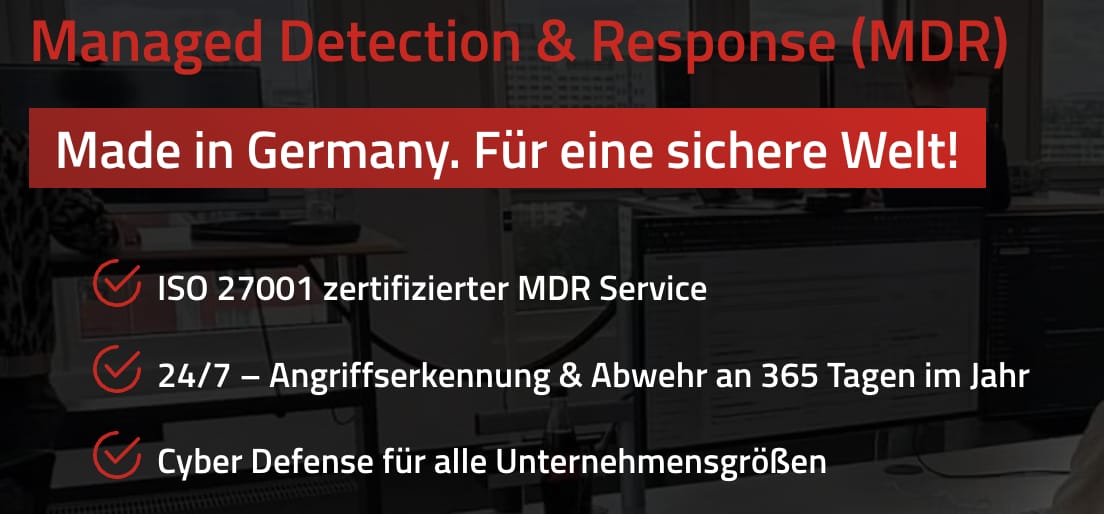

Die Überlegung, perspektivisch einen Managed Detection & Response (MDR)-Dienst einzusetzen, beruht auf der Erkenntnis, dass Hochschulen personell und organisatorisch häufig nicht in der Lage sind, eine 24/7-Betreuung sicherzustellen. Ob und in welchem Umfang ein solcher Dienst realisiert wird, hängt jedoch von finanziellen und strukturellen Entscheidungen ab und ist Gegenstand der weiteren Planung.

Zur Erhöhung des IT-Sicherheitsniveaus wird daher die Einführung einer modernen, zentral administrierbaren Sicherheitslösung angestrebt, die folgende Ziele erfüllt:

Verhaltensbasierte Erkennung:

Echtzeitanalyse von Systemverhalten zur Erkennung auch unbekannter Bedrohungen

KI-gestützte Erkennung von Anomalien und Zero-Day-Angriffen

Automatisierte Reaktion und Wiederherstellung:

Isolierung infizierter Systeme ohne manuelles Eingreifen

Rollback-Funktionen zur Wiederherstellung betroffener Endpoints

Integration eines Managed Detection & Response (MDR) Services:

24/7 Überwachung durch externes Security Operations Center (SOC)

Qualifiziertes Fachpersonal analysiert, korreliert und reagiert auf Vorfälle

Zentrale Steuerbarkeit bei dezentraler Nutzbarkeit:

Einführung in Phasen: Beginn mit zentralen Servern im HS-ITZ

Spätere Ausweitung auf Endpoints der einzelnen Hochschulen

Kombination lokaler und zentraler Schutzmechanismen

Forensik und Telemetriedaten:

Speicherung von sicherheitsrelevanten Daten für mindestens 90 Tage

DSGVO-konform, idealerweise mit Datenhaltung in Deutschland

Erleichterung retrospektiver Analysen und Ableitung präventiver Maßnahmen

Integrationsfähigkeit in bestehende Systeme:

Anbindung an bestehende Sicherheitslösungen und zentrale IT-Systeme

Unterstützung für hybride Infrastrukturen (Cloud, Container, lokale Systeme)

Folgende Fragestellungen ergeben sich aus unseren möglichen Bewertungskriterien:

Innovationsgrad:

Wo ist sie anderen Lösungen überlegen?

Was ist neu an Ihrer Lösung?

Die fachlich-technische Kompetenz:

Wie umfassend deckt Ihre Lösung die von uns beschriebenen Herausforderungen ab?

Bieten Sie Nachweise über geschultes Personal?

Umsetzbarkeit, Anwendbarkeit und Relevanz:

Hatten Sie in der Vergangenheit bereits erfolgreiche vergleichbare Referenz-Projekte?

Kann ein Kontakt zu abgeschlossenen, laufenden Referenz-Projekten vermittelt werden?

Ist es Ihnen möglich das Projekt bist Januar 2026 umzusetzen?

Welche Überlegungen spielen aus Ihrer Sicht bei der wirtschaftlichen Realisierbarkeit Ihrer Lösung eine Rolle?

Nutzerfreundlichkeit:

Bietet Ihre Lösung eine intuitive, benutzerfreundliche Oberfläche , die sowohl für technische Administratoren als auch für weniger spezialisierte IT-Mitarbeitende verständlich ist?

Wie werden erkannte Bedrohungen dargestellt?

Gibt es verständliche Handlungsempfehlungen?

Wie einfach ist die Navigation durch Analyse-, Reporting- und Reaktionsfunktionen?

Bieten Sie eine 24/7 Erreichbarkeit (für das SOC) und in welchen Sprachen?

Wie schnell reagieren Sie auf Supportanfragen bzw. durch die Lösung erkannte Ereignisse?

Diese Challenge bietet Marktteilnehmern die Möglichkeit aufzuzeigen, welche zentrale Rolle Sie bei der Absicherung der digitalen Infrastruktur mehrerer Thüringer Hochschulen übernehmen und aktiv zur Umsetzung moderner IT-Sicherheitsstandards in Bildung und Forschung beitragen könnten. Gesucht wird ein Partner, der nicht nur technologisch überzeugt, sondern gemeinsam mit uns eine zukunftsfähige und skalierbare Sicherheitsarchitektur gestalten möchte.

Ziel ist es diese Challenge als Marktuntersuchung zu nutzen und anschließend eine Ausschreibung zu starten.

Lösungen

Noch nicht veröffentlicht

Aufruf zum Einreichen von Lösungsvorschlägen

18.06.2025 - 22.07.2025

Prüfung der Lösungen

23.07.2025 - 05.08.2025

Bewertung der Lösungen durch die Fachjury

06.08.2025 - 19.08.2025

Bekanntgabe des Gewinners

Ab 20.08.2025